Zarządzanie tożsamością cyfrową i dostępami to obszerny temat, który w czasach pracy zdalnej nabiera szczególnego znaczenia. Przedsiębiorstwa, oprócz oczywistych faktów związanych z zapewnieniem bezpieczeństwa poufnych informacji, zwyczajnie chciałyby panować nad tym, kto i do czego ma dostęp, jeśli chodzi o ich zasoby.

Systemy informatyczne, które wspierają zarządzanie tożsamością cyfrową i dostępami do tej pory adresowane były przede wszystkim do największych graczy. Były niczym popularny SAP, którego implementacja w mniejszych organizacjach wydaje się inwestycją nieco na wyrost. Dzięki stworzonej przez Uniteam aplikacji przeznaczonej dla mniejszych organizacji może się to wkrótce zmienić.

Znaleźć rozwiązanie dopasowane do własnych potrzeb

Firmy dysponują coraz większą wiedzą na temat swoich klientów, a także gromadzą sporo poufnych informacji i know-how, które przechowywane są w infrastrukturze informatycznej. Dostęp do tych zasobów powinien być udzielany pracownikom i kontrahentom w najmniejszym niezbędnym zakresie i według jasno określonych zasad. Zasady te kryją się pod szerokim pojęciem zarządzania tożsamością cyfrową i dostępami (z angielskiego Identity and Access Management).

Skoro zarządzanie tożsamością cyfrową i dostępem jest takie ważne, to dlaczego w wielu firmach nie jest prowadzone w sposób usystematyzowany, przy użyciu odpowiednich narzędzi?

Odpowiedź na to pytanie możemy znaleźć, gdy przeanalizujemy, jak tego typu narzędzia są rozbudowane. Istniejące na rynku systemy IAM/IdAM są przeznaczone dla dużych podmiotów, które mają odpowiednią infrastrukturę i zasoby, aby wdrożyć je w swojej organizacji.

Zarządzanie tożsamością cyfrową i dostępem do systemów oraz zasobów firmowych jest dużym wyzwaniem dla współczesnych organizacji

System IdM (z ang. Identity Management) obejmuje funkcje związane z zarządzaniem cyklem życia tożsamości cyfrowej od momentu jej powołania – np. w wyniku zatrudnienia, aż do wygaszenia (w związku z rozwiązaniem umowy o pracę lub zakończeniem kontraktu etc.). W systemie IdM określa się również, jakie uprawnienia w stosunku do zasobów firmowych ma dana tożsamość cyfrowa.

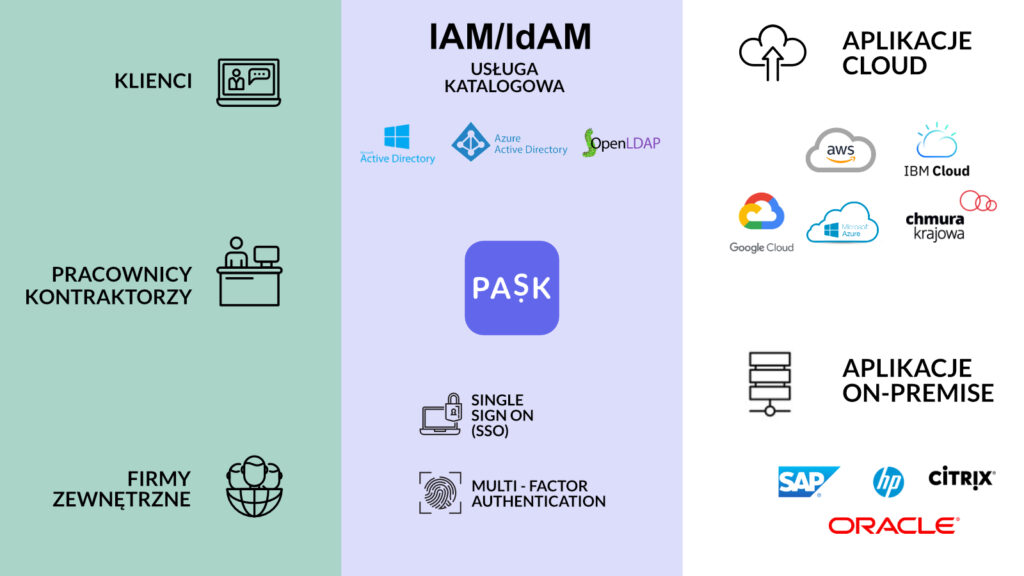

Wraz z rozwojem tego zagadnienia w świecie IT, obszar IdM został rozszerzony o Access Management, czyli możliwość praktycznej kontroli dostępów do zasobów. Zarządzanie tożsamością i określanie poziomu uprawnień oraz kontrola dostępów mogą odbywać się właśnie za pomocą jednego systemu łączącego oba obszary w skrócie IAM lub IdAM (z ang. Identity and Access Management).

Na kompleksowy system IAM/IdAM składa się wiele obszarów z dziedziny bezpieczeństwa, związanych z identyfikacją tożsamości, dostępami uprzywilejowanymi (PAM), cyklem życia tożsamości (IdM) oraz takimi pojęciami jak m.in. Zero Trust, Log Management czy SSO.

Zabezpieczenie całej infrastruktury informatycznej, a także zasobów fizycznych, wymaga odpowiedniej liczby osób zatrudnionych w administracji IT, a także przygotowania spójnych procedur nadawania, modyfikacji i odbierania uprawnień.

Oferta na tego typu systemy jest ograniczona, bo są nie mniej skomplikowane niż rozbudowane systemy ERP. O ile w przypadku zarządzania zasobami firmowymi istnieje jednak alternatywa w postaci kompaktowego oprogramowania przeznaczonego dla przedsiębiorstw MŚP, o tyle w przypadku systemów IAM/IdAM takiej alternatywy do tej pory na rynku nie było.

System dopasowany nie tylko do największych organizacji

System PASK do zarządzania tożsamością cyfrową i dostępami do zasobów firmowych, stworzony przez firmę Uniteam Sp. z o.o., ma prosty model licencjonowania, jest łatwy w instalacji i jeszcze łatwiejszy w obsłudze. Mimo tego, że nie jest rozbudowany, jak narzędzia oferowane przez globalnych potentatów, śmiało może stanowić centrum zarządzania tożsamością i dostępem w przedsiębiorstwie.

Twórcy postanowili skupić się na przygotowaniu oprogramowania, które pozwoli uporządkować procesy i sformalizować obieg udzielanych dostępów, a jeśli zajdzie taka potrzeba, połączyć oprogramowanie z innymi wyspecjalizowanymi rozwiązaniami – zgodnie z zapotrzebowaniem konkretnej firmy.

Tym samym stworzony system może stanowić rdzeń całej infrastruktury, zapewniającej bezpieczeństwo zasobów, a jest przy tym o wiele tańszy i szybszy we wdrożeniu.

Instalacja oraz uruchomienie, a także przygotowanie przedsiębiorstwa do unormowanego procesu zarządzania uprawnieniami i dostępem trwa zaledwie sześć tygodni. W tym czasie można wykonać szybką analizę stanu faktycznego, zidentyfikować występujące role oraz określić zakres ich uprawnień, a następnie zainstalować system i skonfigurować zgodnie z wynikami przeprowadzonej analizy. Nie tylko czasochłonność całego procesu jest wyraźnie mniejsza, ale i cena wielokrotnie niższa.

Szereg korzyści dzięki zarządzaniu tożsamością cyfrową i dostępami

Korzyści z posiadania systemu do zarządzania tożsamością cyfrową i dostępami jest wiele. Musimy wziąć pod uwagę, że już samo posiadanie takiego systemu jest lepsze, niż jego brak i niesformalizowany sposób realizacji uprawnień.

System PASK pozwala na przyznawanie, modyfikacje i zamykanie dostępów w sposób poukładany i optymalny czasowo. Automatyzacja wybranych procesów (najbardziej istotnych ze strony klienta) zmniejsza ryzyko pomyłek wynikających z manualnej realizacji przez administrację IT.

W kwestii praktycznej łatwo sobie wyobrazić proces on-boardingu z wykorzystaniem oprogramowania, które automatycznie uruchamia wnioski o przyznanie dostępów do wielu systemów i zasobów jednocześnie dla konkretnej osoby, przyjętej do pracy. Stanowi to zatem także element wizerunkowy i przyspiesza wdrożenie nowego pracownika. Podobnie rzecz się ma z zamykaniem dostępów.

Zapewnienie bezpieczeństwa i spełnienie wymagań RODO i zgodności z regulacjami prawnymi

Instalacja oprogramowania do zarządzania tożsamością cyfrową i dostępem jest jednym z elementów zabezpieczenia zasobów i danych, zgodnie z obowiązującymi normami prawnymi (w tym RODO). System chroni przed incydentami, ponieważ zabezpiecza formalnie przed nieuprawnionym dostępem i sprzyja wyeliminowaniu przypadków wycieku danych. Zabezpieczenie to wynika z posiadania centralnej bazy, w której w każdej chwili możemy sprawdzić, kto i do czego oraz jak szeroki ma dostęp.

Co najmniej kilka razy w ostatnich latach mieliśmy do czynienia z wyciekiem poufnych informacji i danych. Podważa to zaufanie do organizacji, które do tego dopuściły i wiąże się ze spektakularnymi karami nałożonymi na przedsiębiorców.

Ewentualny audyt systemów bezpieczeństwa powinien potwierdzić, jak duże korzyści osiągamy dzięki temu, że mamy szybki dostęp do historii modyfikacji i kontrolujemy całą bazę dostępów, a w razie potrzeby zamykamy konta (kto z państwa nie miał dostępu do zasobów firmy, w której już nie pracował?).

Jeśli chcesz poprawić bezpieczeństwo dostępów do naszych zasobów i wykorzystać do tego nasz system, skontaktuj się z naszym specjalistą i umów na bezpłatną konsultację.