W organizacjach przechowywane są dane i informacje kluczowe dla ich funkcjonowania, a bezpieczeństwo cyfrowe jest jednym z najważniejszych aspektów biznesowych. W celu ochrony przed nieuprawnionym dostępem do zasobów cyfrowych stosowane są różne techniki kontroli dostępu. Jednym z najskuteczniejszych mechanizmów jest kontrola dostępu oparta na rolach (RBAC – Role-Based Access Control), W tym artykule dowiesz się, czym dokładnie jest RBAC i jakie korzyści przynosi w kontekście bezpieczeństwa cyfrowego organizacji.

- Co to jest RBAC?

- Jakie korzyści wynikają z zarządzania dostępami przy wykorzystaniu RBAC?

Co to jest RBAC?

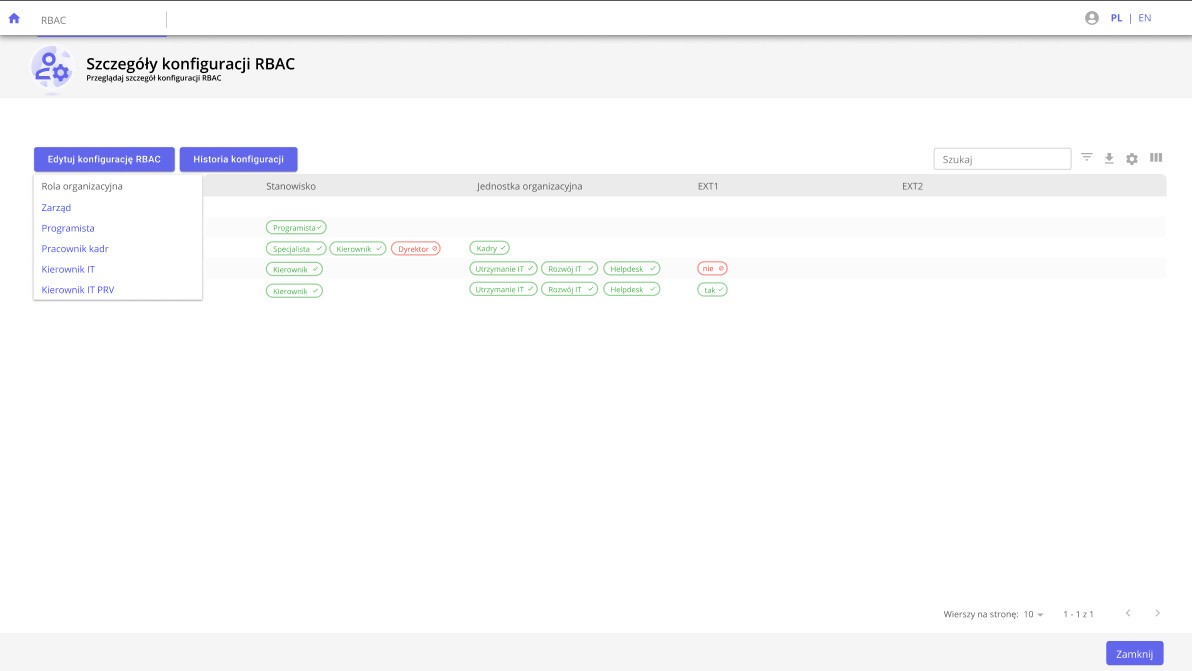

RBAC to mechanizm kontroli dostępów, który umożliwia zdefiniowanie ról organizacyjnych dla różnych pełnionych funkcji w organizacji, z którymi wiąże się określony zakres obowiązków. Użytkownicy uzyskują uprawnienia potrzebne do wykonywania określonych czynności w zależności od przypisanych ról organizacyjnych.

Ścieżka akceptacji ról biznesowych wykorzystywanych w konfiguracji RBAC zarządzana jest w sposób automatyczny. Oznacza to, że wnioski nadania lub odebrania uprawnień od razu trafiają do procesu ich realizacji.

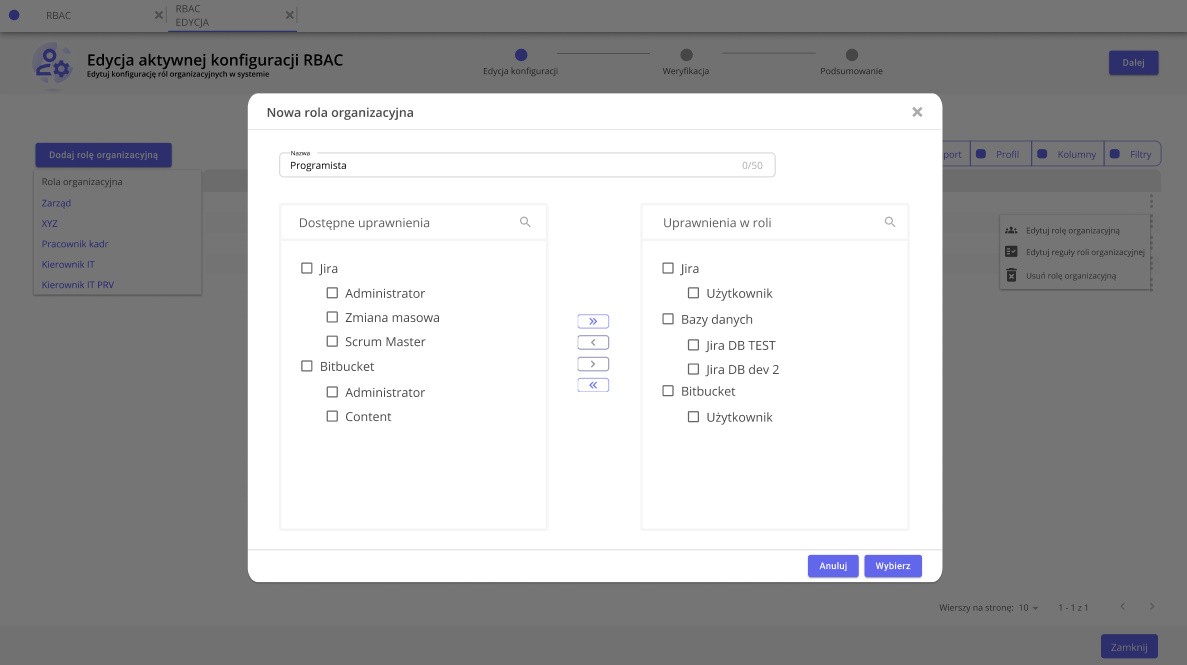

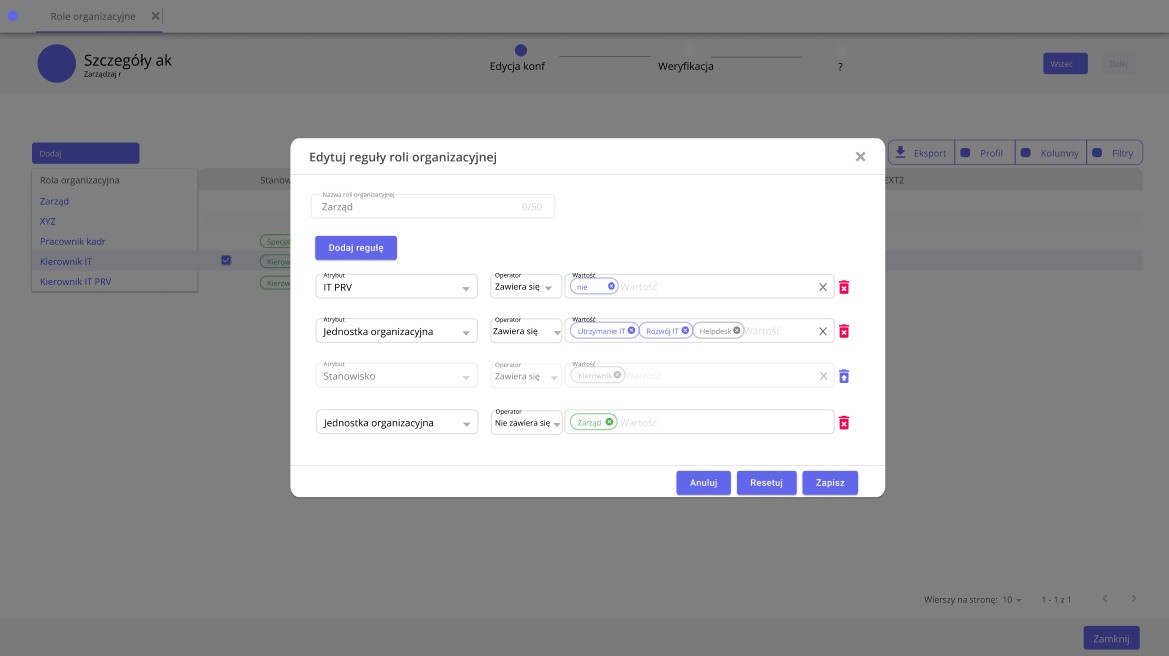

Podczas konfiguracji roli organizacyjnej, system pozwala określić jakie role biznesowe z poszczególnych zasobów wchodzą w jej skład. Definiowanie reguł wyznaczania ról organizacyjnych polega na odpowiednim określeniu wartości atrybutów tożsamości, którymi zarządzamy, zgodnie z ich zakresem obowiązków w organizacji. Możemy określić, które wartości konkretnego atrybutu spełniają warunki nadania roli, a które je wykluczają.

W systemie PASK, role biznesowe zarządzane przy wykorzystaniu RBAC są definiowane niezależnie od tych, o które możemy wnioskować w sposób manualny. Podczas konfiguracji roli organizacyjnej, system pozwala określić jakie role biznesowe z poszczególnych zasobów wchodzą w jej skład.

Reguły wyznaczania roli organizacyjnej

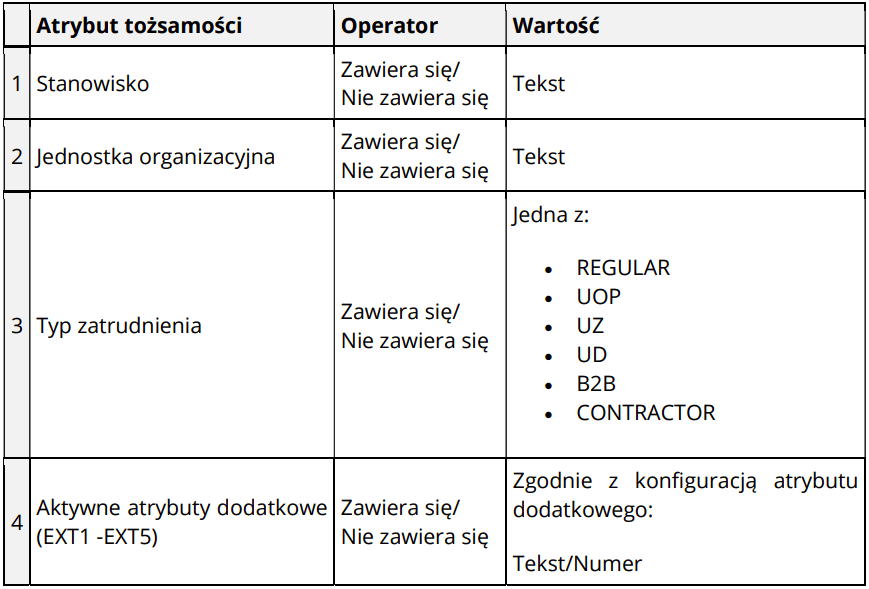

Definiowanie reguł wyznaczania ról organizacyjnych polega na odpowiednim określeniu wartości atrybutów tożsamości, którymi zarządzamy, zgodnie z zakresem obowiązków w organizacji. Reguły wyznaczania ról organizacyjnych definiowane są na podstawie poniższych atrybutów tożsamości:

Brak określenia reguły dla danego atrybutu tożsamości w roli organizacyjnej oznacza, że każda wartość tego atrybutu spełnia warunki przypisania do tej roli organizacyjnej np. jeżeli rola organizacyjna nie posiada żadnej reguły, zostanie ona przypisana do wszystkich aktywnych tożsamości w organizacji.

Jakie korzyści wynikają z zarządzania dostępami przy wykorzystaniu RBAC?

Wprowadzenie mechanizmu RBAC pozwala na zwiększenie bezpieczeństwa systemów informatycznych poprzez kontrolowanie dostępu do danych i zasobów. Dzięki temu unikamy sytuacji, w której użytkownik otrzymuje dostęp do danych i funkcjonalności, których nie powinien mieć, co może prowadzić do naruszenia poufności danych, a także zwiększa ryzyko nieautoryzowanego dostępu do systemów.

Korzyścią wynikającą z zarządzania przy wykorzystaniu RBAC i możliwości przeglądania oraz edycji przypisanych ról dla danego użytkownika jest większa kontrola nad dostępem do zasobów cyfrowych w organizacji. Dzięki temu administratorzy systemów mogą błyskawicznie reagować na zmiany w organizacji, np. przy przeniesieniu pracownika do innej jednostki organizacyjnej, zmianie zakresu jego obowiązków lub wygaśnięciu umowy o pracę. Dodatkowo możliwość przeglądania historii zmian przypisanych ról i ich konfiguracji pozwala na dokładne monitorowanie zmian w systemie i zwiększenie bezpieczeństwa danych.

Przeliczenie skonfigurowanych ról w systemie wywoływane jest przez różne akcje w systemie, w zależności od przypadku, takie jak:

- edycja konfiguracji RBAC,

- synchronizacja tożsamości,

- aktualizacja atrybutów istniejących tożsamości,

- dodanie nowych tożsamości,

- manualne aktywowanie tożsamości,

- uruchomienie procesu automatycznego: „Aktywacja tożsamości”

System PASK zapewnia kontrolę dostępu do zasobów cyfrowych w organizacji. Dzięki niemu można precyzyjnie określić uprawnienia dla poszczególnych użytkowników, zgodnie z ich rolami organizacyjnymi. Jest to nie tylko rozwiązanie bezpieczne, ale również wydajne, ponieważ umożliwia automatyzację procesu zarządzania uprawnieniami, co przyspiesza i usprawnia pracę administracyjną.

Skuteczny offboarding w przypadku zakończenia współpracy z pracownikiem lub podwykonawcą polega na automatyzacji akcji odebrania wszystkich uprawnień w odpowiednim czasie. Dzięki temu można uniknąć sytuacji, w których byłby on w stanie uzyskać nieuprawniony dostęp do zasobów firmy po zakończeniu pracy. Uruchomienie procesu offboardingu tożsamości, wywołuje aktywację zamówienia odbierającego zarówno role nadane tożsamości manualnie, jak i te zarządzane przez RBAC.

Podsumowanie

Podsumowując, RBAC to mechanizm kontroli dostępu oparty na rolach, który umożliwia zdefiniowanie ról organizacyjnych dla pełnionych funkcji w firmach i przypisanie ról biznesowych do poszczególnych ról organizacyjnych.

Dzięki temu możliwe jest kontrolowanie dostępu do danych i zasobów, co przyczynia się do zwiększenia bezpieczeństwa systemów informatycznych. Zarządzanie RBAC umożliwia także łatwą konfigurację, przeglądanie i edycję przypisanych ról oraz ich historii zmian.